Para quem atua em cibersegurança, o tempo de reposta e de resolução de um incidente são cruciais para determinar o sucesso ou a falha da estratégia de defesa. E diante de milhares de dados e alertas que exigem atenção, o grande desafio das organizações é como fazer com que essas informações cheguem de forma rápida e compreensível para o time certo.

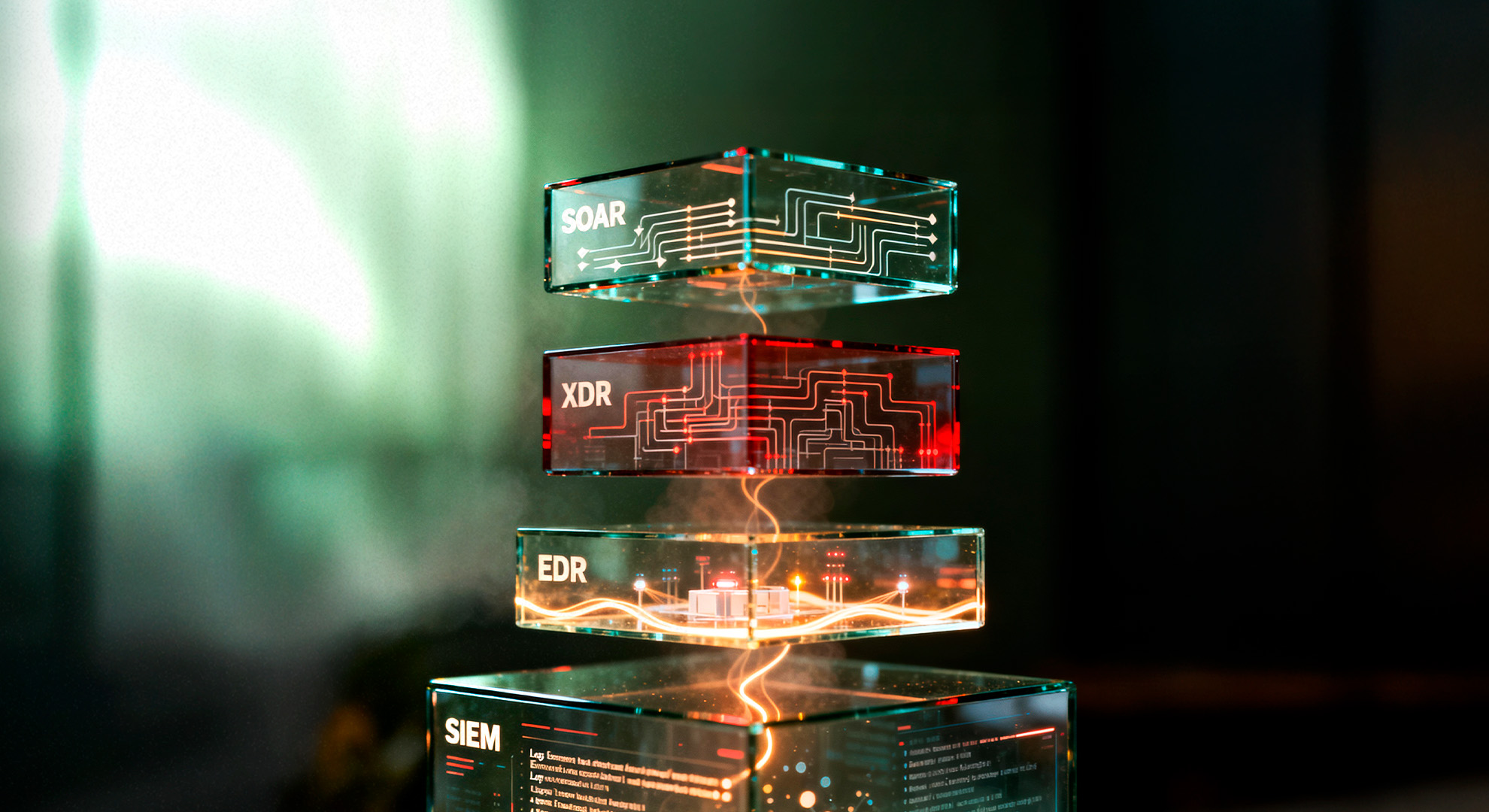

O mercado já oferece uma infinidade de tecnologias que se propõem a ajudar na superação desse desafio. Mas existem ferramentas essenciais para todo time de segurança – são o caso das soluções de SIEM, EDR, XDR e SOAR.

Todas essas soluções têm um ponto de convergência: melhorar os fluxos de detecção e resposta a incidentes.

Essas tecnologias, quando bem configuradas e integradas entre si, são capazes de apoiar tomadas de decisão rápidas e assertivas e mitigar riscos em situações críticas.

Antes, precisamos entender o que são cada uma dessas tecnologias, separadamente.

O que é SIEM em cibersegurança?

O SIEM é uma plataforma que centraliza eventos de segurança, correlaciona dados e gera alertas em tempo real para identificar ameaças e apoiar investigações.

Da sigla “Security Information and Event Management”, o SIEM é considerado o coração do SOC (Centro de Operações de Segurança). Ele consolida dados de diferentes fontes de segurança para monitorar e identificar possíveis ameaças e ajudar as equipes de segurança na priorização de incidentes críticos.

Uma boa forma de entender o papel do SIEM é compará-lo a um sistema de vigilância por câmeras.

Diante de um incidente físico, como um assalto, as filmagens ajudam a reconstituir rotas, horários e comportamentos. Em cibersegurança, as perguntas são semelhantes. Quem acessou, por onde entrou, qual o escopo e o objetivo do ataque — o SIEM responde a essas questões ao centralizar eventos de segurança, correlacionar registros e gerar alertas que permitem reconstruir a linha do tempo do incidente.

Além disso, o SIEM opera baseado em casos de uso, como detectar múltiplas falhas de autenticação seguidas de um login bem-sucedido. Ele já vem com centenas de regras prontas, mas pode ser ajustado ao contexto de cada empresa e integrado a feeds de Threat Intelligence, scanners de vulnerabilidade e soluções EDR/XDR.

O que são EDR e XDR?

O EDR é uma solução de segurança que monitora o comportamento de endpoints para detectar, bloquear e responder automaticamente a ameaças avançadas. O XDR é uma evolução do EDR que correlaciona dados de múltiplas camadas — endpoint, e-mail, rede, nuvem — oferecendo detecção e resposta unificadas.

O EDR (Endpoint Detection & Response) é uma solução voltada à proteção de endpoints, identificando e respondendo a ameaças que passam despercebidas por ferramentas tradicionais. Com o uso de inteligência artificial e aprendizado de máquina, o EDR monitora o comportamento dos dispositivos para detectar atividades maliciosas e responder automaticamente, executando, por exemplo, o isolamento da máquina ou o bloqueio de uma ameaça.

Pode-se dizer que o EDR é um “antivírus melhorado”. O antivírus tradicional dependia quase exclusivamente de assinaturas e atualizações, o que deixava brechas importantes: ele não cobria todos os tipos de malware e tampouco conseguia acompanhar o comportamento real do ambiente. Em um cenário de ataques cada vez mais dinâmicos, essa abordagem reativa deixou de ser suficiente.

O EDR surgiu justamente para preencher essas lacunas. Em vez de olhar apenas para arquivos, ele monitora o comportamento dos endpoints, usa machine learning e, em muitos casos, inteligência artificial para identificar padrões suspeitos, e trabalha com blocklists, reputação de IPs e IOCs. Isso permite que ele detecte ameaças modernas de forma mais precisa e contextualizada, oferecendo uma camada de proteção muito mais alinhada à realidade atual dos ataques.

Geralmente, o EDR segue um ciclo:

- Identificação – algo aconteceu (ex.: usuário clicou em arquivo malicioso).

- Proteção – aplica regras (bloquear malware, phishing, ransomware, etc.).

- Detecção – aciona as regras, identifica o padrão malicioso.

- Resposta – o que fazer? Bloquear, colocar em quarentena, ou apenas alertar?

- Recovery – recuperar máquina isolada, arquivo em quarentena etc.

Já o XDR (Extended Detection & Response) é uma evolução do EDR,que correlaciona dados entre diferentes fontes, como e-mails, servidores em nuvem, rede e endpoints. Assim, ele proporciona uma visão mais completa e permite uma resposta integrada entre diferentes domínios, sendo capaz, por exemplo, de coordenar ações na rede e em endpoint, isolando dispositivos e bloqueando IPs maliciosos simultaneamente.

O que é SOAR e como funciona?

O SOAR é uma plataforma que orquestra e automatiza respostas a incidentes, executando playbooks integrados ao SIEM, EDR, XDR e sistemas de ITSM (IT Service Management).

O SOAR (Security Orchestration Automation & Response)é uma ferramenta que simplifica a análise da resposta a incidentes, combinando orquestração e automação.

Enquanto SIEM, EDR e XDR consolidam eventos em forma de alertas, o SOAR recebe essas informações e executa playbooks padronizados, geralmente baseados em frameworks como o NIST, que incluem etapas de preparação, detecção e análise, contenção, erradicação, recuperação e lições aprendidas.

Na prática, isso significa transformar alertas em ações estruturadas, repetíveis e bem documentadas.

Um caso clássico é o tratamento de phishing: o SOAR pode consultar feeds de ameaça para checar reputação de IPs e domínios, abrir tickets em sistemas de ITSM, notificar as áreas envolvidas, isolar máquinas comprometidas via EDR/XDR, verificar outras caixas impactadas e registrar toda a tratativa de forma automática.

O principal benefício do SOAR é reduzir o tempo médio de detecção e resposta (MTTD e MTTR), algo fundamental durante ataques cibernéticos. Com a automação, o tempo de resposta a incidentes é drasticamente reduzido, tornando o SOC mais eficiente e ágil no enfrentamento de ameaças.

Como acontece a integração entre SIEM, EDR, XDR e SOAR: uma visão de arquitetura

Quando essas tecnologias trabalham juntas, os ganhos para a operação de segurança são evidentes. Elas oferecem visibilidade horizontal do ambiente, permitem monitoramento em tempo real, aceleram a detecção de incidentes e tornam a resposta muito mais eficiente.

- Tudo começa nas fontes de log — como EDR, firewalls, aplicações, Active Directory e serviços em nuvem — que enviam seus eventos para o SIEM. O SIEM normaliza esses dados, faz correlação, aplica regras e gera alertas ou ofensas.

- Esses alertas podem, então, ser encaminhados ao SOAR, que executa playbooks de resposta, automatiza etapas do processo, integra com plataformas de IT Service Management (ITSM) e registra toda a tratativa do incidente.

- Paralelamente, o XDR conversa com essas ferramentas via API, consulta dados em data lakes externos, executa buscas federadas e adiciona contexto adicional vindo de endpoints, e-mail e cloud.

- Essa arquitetura funciona de maneira integrada e, muitas vezes, em tempo real. A comunicação entre as camadas é majoritariamente via API e ocorre de forma bidirecional: o SOAR busca informações adicionais no SIEM, o SIEM envia alertas para o SOAR, o XDR consulta dados do SIEM e assim por diante. O resultado é um ecossistema que conecta detecção, resposta e investigação de forma contínua e coordenada.

Do ponto de vista prático de quem atua em redes e SOC, os benefícios se traduzem em maior visibilidade, maior velocidade de reação e menor risco de “deixar passar” ataques como brute force, password spraying ou ransomware.

Não existe promessa de que uma organização nunca será atacada, mas, com SIEM, SOAR, EDR e XDR bem implementados, é possível saber quando um ataque aconteceu, entender como ele ocorreu e agir para evitar que se repita.

Por isso, entender o que é SIEM, como EDR e XDR se complementam, o que é SOAR de que forma ele automatiza o ciclo de resposta é essencial para qualquer organização que busca maturidade em cibersegurança. Com essa arquitetura de segurança integrada, empresas conseguem investigar ameaças de forma precisa, reagir rapidamente e reduzir riscos em um cenário de ataques cada vez mais sofisticados.