O SIM Swap é uma forma de fraude cibernética onde os criminosos obtêm informações de contas de usuários e, em seguida, fazem a portabilidade do número de telefone da vítima para uma linha controlada por eles. A técnica não é nova, porém descobrimos que o SIM Swap é parte de um ambiente criminoso elaborado. O golpe já pode ter afetado mais de 10 milhões de brasileiros, incluindo empresas e pessoas, com prejuízos que podem variar de algumas centenas de reais até informações privilegiadas.

Em uma pesquisa feita pelo nosso Red Team, para entender melhor o golpe de SIM Swap, descobrimos as motivações dos ataques, as quatro principais vertentes usadas pelos cibercriminosos para realizar as fraudes, e o quão expostos estão os dados das vítimas.

Motivação do ataque

Existem duas motivações principais para um ataque de SIM Swap: roubo de acesso multi-fator ou uma maneira de se passar pela vítima, enganando seu círculo social. Essas motivações podem ser utilizadas em conjunto ou separadamente.

Desvio de Multi-Fator (MFA)

Criminosos clonam o celular da vítima para obter acesso a tokens e códigos de sistemas que utilizam MFA, tais como: Bancos, E-mails, Aplicações Corporativas, Aplicações Financeiras etc. Quando o código de verificação de acesso e senha é enviado, cai no celular clonado pelo criminoso.

Se passar pela vítima

Criminosos, após conseguirem ter acesso ao WhatsApp, Facebook, Instagram e outras redes sociais, começam a utilizar estratégias para enganar conhecidos da vítima e, com isso, tentar fazer com que elas transfiram dinheiro para o atacante. Essa técnica envolve desde golpes mais simples, como fingir que está passando por uma emergência, e precisa de um empréstimo rápido de dinheiro, passando por técnicas mais elaboradas, como utilizar as redes sociais da vítima para anunciar produtos, se aproveitando da credibilidade da vítima com seus conhecidos. Depois dos valores serem pagos, o produto nunca é entregue. Há também esquemas extremamente elaborados e planejados, onde o atacante mira executivos e políticos, e usa redes sociais e aplicativos de mensagem para fazer com que colaboradores e sócios efetuem pagamentos e transferências de altos valores financeiros, levando-os a acreditar que aquela transação se trata de um contrato corporativo ou algo do tipo.

Além da clonagem

Para realizar a fraude, os cibercriminosos utilizam todo um ambiente criminoso na Dark Web para atuar em quatro vertentes:

Coerção

Os criminosos buscam cooptar funcionários das operadoras telefônicas, que possuem autorização para transferir ou recadastrar uma linha telefônica. Esses funcionários são aliciados ou coagidos para realizar a portabilidade de um número para um chip que os criminosos controlam.

Engenharia Social

Os criminosos se passam por funcionários da operadora de celular e entram em contato com a vítima. Em seguida, eles solicitam na operadora a portabilidade do número, e tentam fazer com que a vítima entregue os dados de confirmação enviados pela operadora.

Malware

Os criminosos conseguem infectar o celular da vítima, e assim ter acesso completo ao aparelho. Com isso, eles solicitam a operadora a portabilidade do número, e interceptam no celular da vítima qualquer tipo de MFA que a operadora possua.

Roubo de Identidade

Os criminosos conseguem obter todos os dados pessoais da vítima, exigidos pela operadora, para solicitar a portabilidade do número. Após isso, eles falsificam documentos, para se dirigir até uma loja da operadora, e se passar pela vítima.

Exposição de dados dos brasileiros

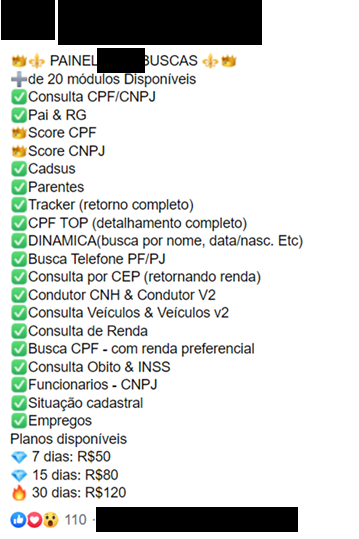

Atualmente, com o aumento do vazamento de dados, os criminosos utilizam um serviço ilegal conhecido como “painel de consulta”. Uma taxa é paga para que os cibercriminosos consigam obter dados como: CPF, RG, endereço, e-mail, telefone, veículos registrados, nomes de familiares, e, em alguns casos, até mesmo a imagem dos documentos das vítimas.

Criminosos podem utilizar estas informações para criar uma história ou engenharia social e persuadir a vítima lhe fornecer credenciais, pins ou códigos de MFA, ou até mesmo instalar um aplicativo malicioso em seu aparelho. Elas também podem ser usadas como engenharia social contra a operadora, com o intuito de se passar pela vítima, e enganar o funcionário da operadora telefônica.

Outra “fonte” de informação para os cibercriminosos, são os diversos fóruns de vazamentos na Dark Web, que expõem milhões de dados de brasileiros. Além disso, por meio de técnicas de OSINT(Inteligência de Fontes Abertas), é possível encontrar mais dados e até mesmo documentos na íntegra, expostos de forma não intencional, na internet.

Aplicativos maliciosos

Muitos criminosos preferem usar um malware para obter o controle do celular da vítima, pois, dessa forma, acabam se expondo menos do que quando tentam entrar em contato direto com a operadora ou com a vítima, seja por telefone ou presencialmente.

E para isso eles utilizam os conhecidos RAT (Remote Access Tool). Alguns desses RATs são vendidos na Deep Web e em fóruns hackers. Entretanto, é possível encontrar com facilidade o código de fonte de milhares, disponíveis publicamente e de graça na web normal, como repositórios Github.

Novas formas de ataque

O que mais vem chamando a atenção neste quesito, é um novo serviço que vem sendo vendido em mercados da Dark Web. O chamado SS7 exploitation.

Essa técnica consiste em explorar uma vulnerabilidade no protocolo SS7 (Signaling System 7), utilizado por todo sistema de telefonia portátil do mundo. Por meio desta exploração, os atacantes podem ter acesso total às mensagens e ligações recebidas e efetuadas por um número, bem como desviar as mensagens e chamadas direcionadas a um determinado número. Desta forma, os atacantes conseguiriam realizar o ataque, de maneira certeira, sem depender de qualquer forma de engenharia social, com a participação da vítima ou de terceiros.

Anúncios deste serviço não se restringem a deep/dark web e podem ser encontrados em locais comuns e até em vídeos. A diferença aqui fica no valor, que é mais caro, podendo chegar a mil dólares, mas que, para o cibercrime pode compensar por considerar o “lucro” que o atacante pode obter com o ataque.

Cuidados e precauções

Apesar de ser impossível estar completamente imunes a este tipo de ataque, existem algumas medidas de segurança que podem ser colocadas em prática:

– Não baixe ou instale nenhum arquivo em seu celular que não seja de uma fonte confiável, como lojas de aplicativos oficiais, como a App Store e a Play Store, por exemplo;

– Utilize senha para aplicativos de mensagens como WhatsApp e Instagram. Desta forma, periodicamente e sempre que o aplicativo for iniciado em outro aparelho, a senha será exigida, impedindo que um atacante consiga utilizá-la;

– Nunca fornecer dados pessoais ou tokens de acesso para desconhecidos. E caso perceba que seu celular não está mais realizando e recebendo chamadas, e não está mais acessando a internet, entre em contato imediatamente com a operadora, pois estes são sinais que seu número pode ter sido clonado.

Guilherme Grana de Souza, Red Team da Redbelt Security

Permalink

Permalink

Permalink

Permalink

Permalink

Permalink

Permalink

Permalink