Superfície de ataque é todo o local onde a organização está vulnerável a ameaças e ataques cibernéticos. Hoje, essa superfície está mais ampla, e muitas organizações não têm ou perderam visibilidade dela.

Há estudos internacionais que mostram que a superfície de ataque externo das empresas se expandiu nos últimos 12 meses. Atualizar inventário de superfície de ataque leva hoje, em média, mais de 80 horas. O número de dados expostos ultrapassou em 30% o de rastreados pelos programas tradicionais de gerenciamento de ativos. Estamos falando de empresas que descobrem ativos da Web desconhecidos ou hospedados por terceiros, configurações incorretas desconhecidas, sistemas vulneráveis, ou que expuseram dados confidenciais sem saber.

Cibersegurança é um desafio constante e a arquitetura de proteção que as empresas têm parece nunca ser suficiente. A IBM estudou violações reais em 17 países e regiões, entre eles o Brasil, e descobriu que hoje, em média, uma violação que, por exemplo, ocorre em 1º de janeiro, leva até 7 de dezembro para ser contida. Ou seja, as empresas estão demorando 250 dias para identificar uma violação e outros 91 dias para contê-la, com uma média total de341 dias para resolver um incidente de segurança.

A solução para o cenário não é simples. Cibersegurança é uma arquitetura complexa, que precisa ser pensada de acordo com o contexto de cada negócio.

Contudo, há ferramentas hoje que contribuem com a prevenção, reduzindo a superfície de ataque, o que impacta na mitigação de inúmeras ameaças. Entre elas, o Defender for Endpoint, da Microsoft, que atua sem prejudicar a produtividade do time interno.

Reduzindo a superfície de ataque

A superfície de ataque da organização inclui todos os lugares em que um invasor pode comprometer os dispositivos ou redes corporativas. Reduzir a superfície de ataque significa proteger os dispositivos e a rede da empresa, o que deixa os invasores com menos alternativas para executar ataques.

As regras de redução de superfície de ataque focam em determinados comportamentos de software, como:

- Iniciar arquivos executáveis e scripts que tentam baixar ou executar arquivos;

- Executar scripts ofuscados ou suspeitos;

- Executar comportamentos que os aplicativos normalmente não iniciam durante o trabalho normal do dia a dia.

Esses comportamentos de software às vezes são vistos em aplicativos legítimos. No entanto, costumam ser considerados arriscados porque são abusados por invasores por meio de malware. As regras de redução de superfície de ataque podem restringir comportamentos de risco baseados em software e ajudar a manter a organização segura.

Avalie o impacto da regra antes da implantação

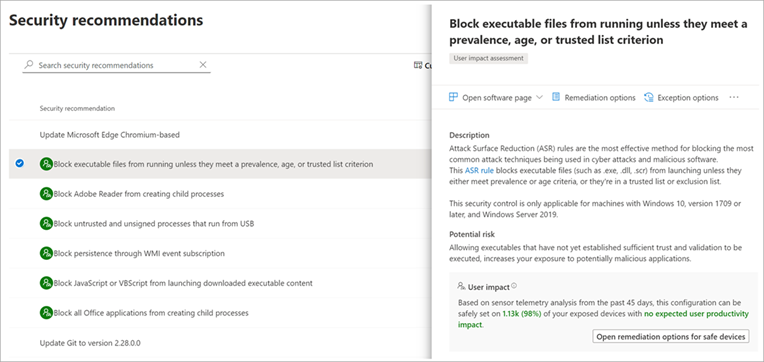

Comece avaliando de que forma uma regra de redução da superfície de ataque afeta a rede, abrindo a recomendação de segurança para essa regra. Como na imagem abaixo:

É possível utilizar o modo de auditoria para que maior compreensão de como as regras afetam aplicativos de linha de negócios. Muitos são escritos com preocupações de segurança limitadas e podem executar tarefas de maneiras semelhantes ao malware. Ao monitorar os dados de auditoria e adicionar exclusões para os aplicativos necessários, as regras de redução da superfície de ataque podem ser implantadas sem redução da produtividade.

Por que utilizar regras de redução de superfície de ataque (ASR)

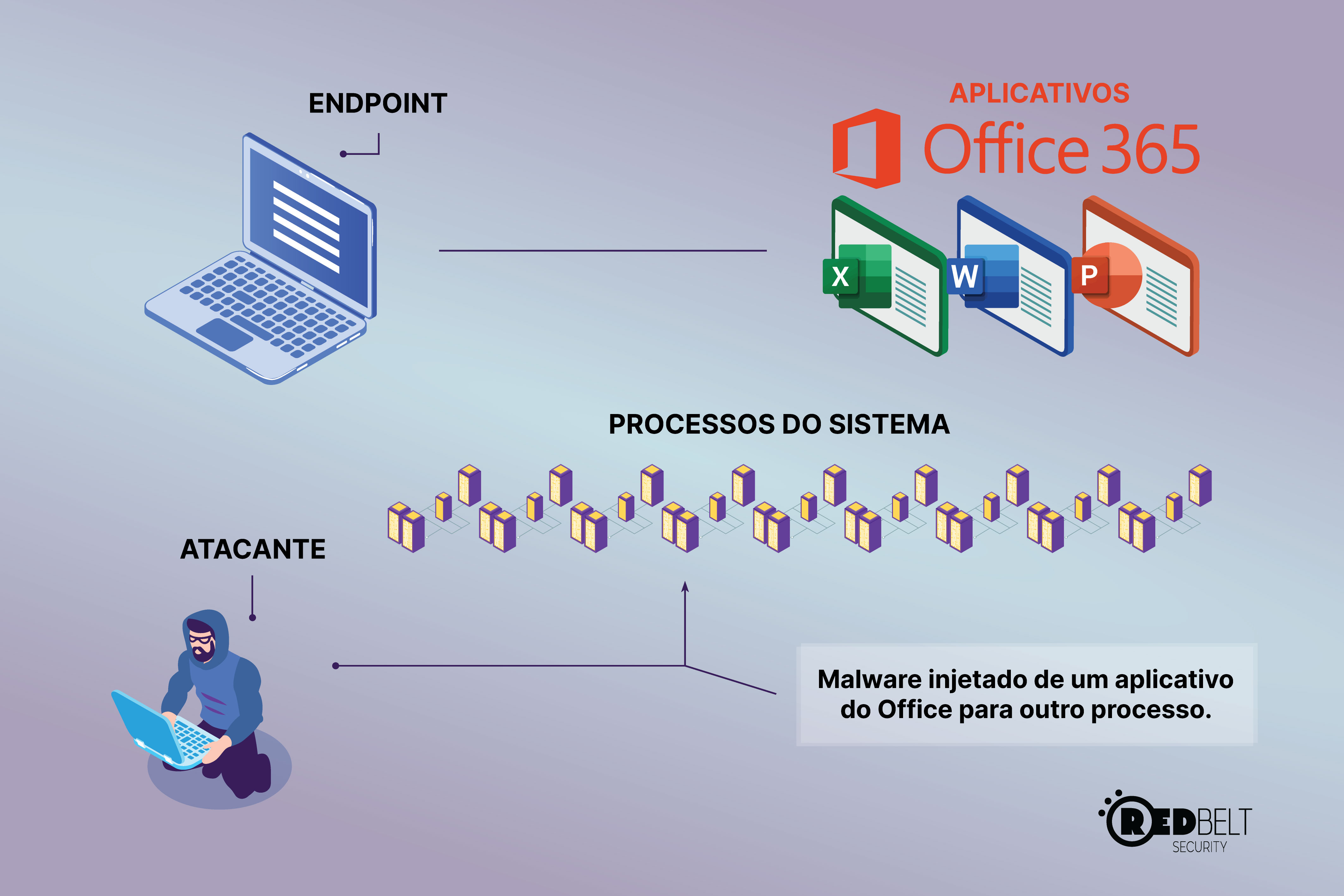

Invasores podem utilizar aplicativos do office para injetar um código de malware em outros processos do sistema. Essa é uma técnica documentada oficialmente pelo Mitre Process Injection.

Os invasores podem tentar usar aplicativos do Office para migrar um código mal-intencionado para outros processos por meio da injeção de código, para que o código possa se disfarçar como um processo limpo.

Com a politica de redução de superfície de ataque podemos bloquear essas atividades ou comportamento, através do parâmetro “impedir que os aplicativos do Office injetem código em outros processos”. Essa regra bloqueia tentativas assim.

Essa é uma de diversas regras que podem ser aplicadas.

Uma política de ASR pode ser criada com todas as seguintes regras:

- Bloquear o abuso de drivers assinados vulneráveis explorados;

- Impedir que o Adobe Reader crie processos filhos;

- Impedir que todos os aplicativos do Office criem processos filhos;

- Bloqueie o roubo de credenciais do subsistema de autoridade de segurança local do Windows (lsass.exe);

- Bloquear conteúdo executável do cliente de e-mail e webmail;

- Bloqueie a execução de arquivos executáveis, a menos que atendam a um critério de prevalência, idade ou lista confiável;

- Bloquear a execução de scripts potencialmente ofuscados;

- Bloqueie JavaScript ou VBScript de iniciar o conteúdo executável baixado;

- Impedir que aplicativos do Office criem conteúdo executável;

- Impedir que os aplicativos do Office injetem código em outros processos;

- Impedir que o aplicativo de comunicação do Office crie processos filho;

- Bloquear a persistência por meio da assinatura do evento WMI;

- Bloquear criações de processos provenientes de comandos PSExec e WMI;

- Bloqueie processos não confiáveis e não assinados executados a partir de USB;

- Bloquear chamadas de API Win32 de macros do Office;

- Use proteção avançada contra ransomware.

Estes são apenas um dos recursos de proteção que é possível habilitar em seu ambiente. Outros recursos incluem:

- Proteção contra exploração;

- proteção de rede;

- Acesso a pastas controladas;

- Controle de dispositivo.

Converse com um de nossos consultores para entender melhor como proteger a empresa usando as políticas de redução de superfície de ataque com Microsoft.