Os ataques às organizações têm se tornado uma preocupação crescente no mercado, e os danos causados por indivíduos mal-intencionados são diversos. Portanto, é crucial implementar medidas de segurança, incluindo pentests regulares e simulações de ataques. Essas ações permitem identificar pontos de melhoria e necessidades de reforço na segurança.

Ao testar o ambiente cibernético, as organizações conseguem avaliar suas defesas, identificando vulnerabilidades antes que sejam exploradas por agentes maliciosos reais. A seguir, preparamos um guia prático para configurar e realizar simulações de ataques utilizando a ferramenta Cymulate.

Introdução ao Cymulate

A ferramenta Cymulate tem a capacidade de realizar simulações de ataques de forma abrangente e eficaz, além de executar testes de phishing, de malwares, ransomwares e injeções de código. A partir desses recursos, a organização consegue avaliar sua segurança contra as ameaças potenciais e identificar seus pontos de melhoria.

Uma preocupação fundamental ao realizar simulações de ataques é garantir que não haja danos reais aos sistemas e redes da organização. Portanto, as ações maliciosas são simuladas sem impacto nos sistemas e redes em produção, permitindo uma avaliação realista da segurança cibernética sem interrupções nas operações normais.

Uma das principais vantagens das simulações de ataques é identificar vulnerabilidades antes que sejam exploradas por agentes maliciosos reais. Após uma simulação, a organização obtém uma visão mais clara das possíveis brechas de segurança e dos dados que poderiam ser expostos em um ataque real. Isso possibilita que as equipes de segurança implementem medidas corretivas e fortaleçam as defesas cibernéticas, reduzindo o risco de comprometimento de dados, perdas financeiras e interrupções nas operações.

Teste a postura de segurança da sua organização de forma real e controlada com a Redbelt Security. Conheça as nossas soluções de Segurança Ofensiva

Tipos de testes disponíveis no módulo BAS

O Módulo BAS (Breaches and Attack Simulation) da Cymulate oferece uma ampla gama de funcionalidades para avaliar os pontos vulneráveis de uma organização antes de executar simulações no ambiente. Vamos detalhar estas funcionalidades.

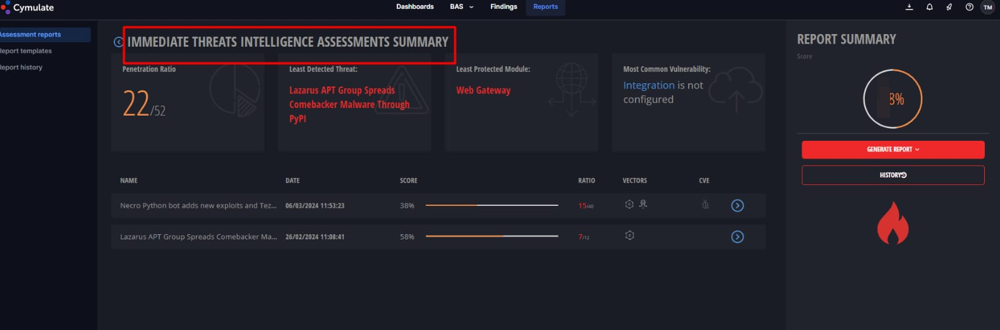

Começando pela Immediate Threats Intelligence, este recurso é responsável por identificar uma variedade de artefatos que simulam cenários de ataques atuais e emergentes. Ao ser executado, permite verificar se a organização consegue detectar e responder às ameaças iminentes em tempo real.

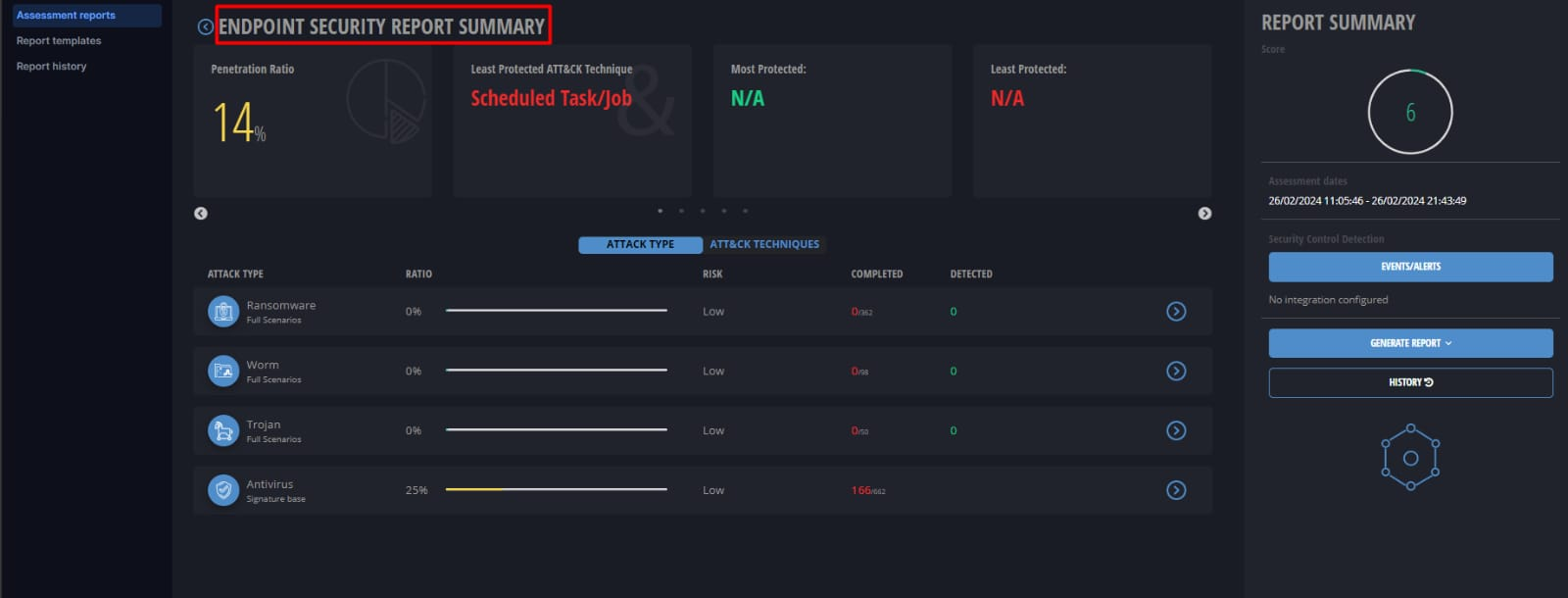

A segunda funcionalidade, chamada Endpoint Security, possibilita que as organizações testem a eficácia de suas defesas cibernéticas em dispositivos finais, como laptops, desktops e dispositivos móveis, por meio de simulações de ataques. Essas simulações incluem infecção por malware, ataques de ransomware e exploração de vulnerabilidades em sistemas operacionais e aplicativos.

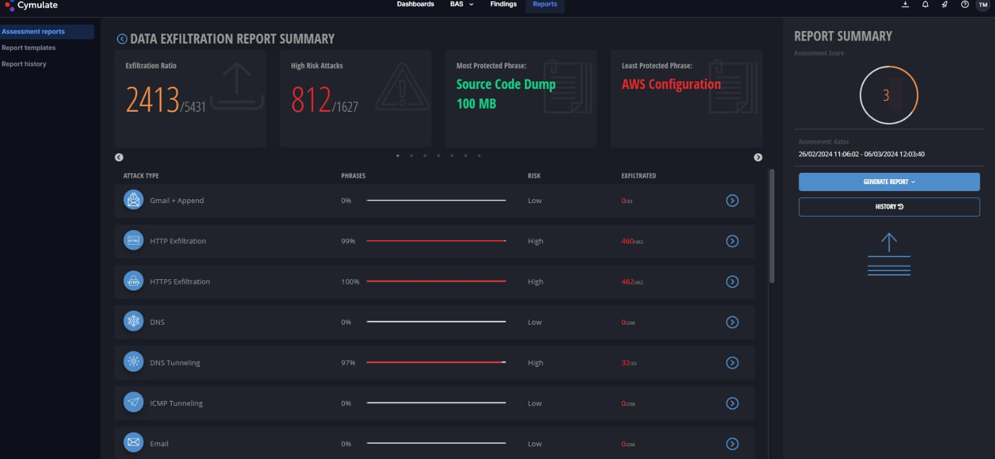

O recurso Data Exfiltration oferece várias opções para simular a extração de dados, utilizando protocolos como HTTP, S3 da Amazon, entre outros. Ao executar essa simulação, é possível identificar se a organização está detectando e impedindo tentativas de exfiltração de dados não autorizadas.

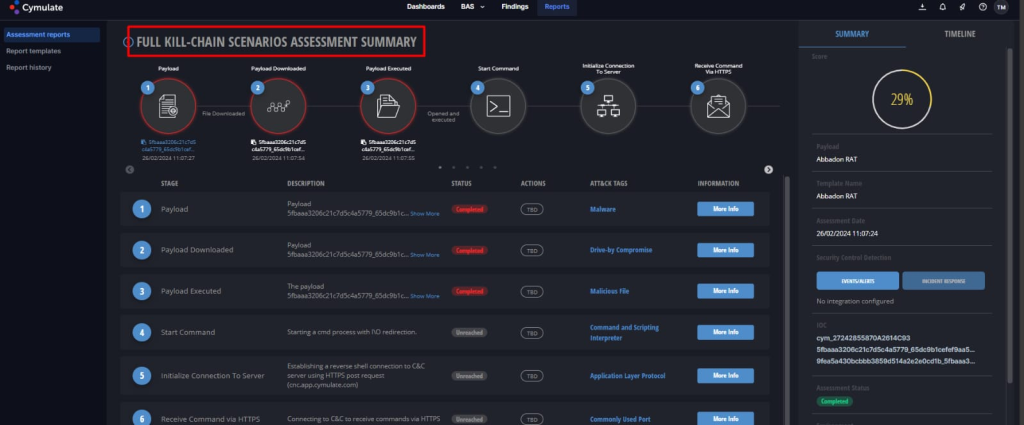

Por fim, a funcionalidade chamada Full Kill-Chain Scenarios oferece cenários de ataques reais que podem ser simulados no ambiente da organização. Isso permite analisar se a organização consegue detectar, responder e se recuperar de ataques cibernéticos sofisticados.

Configuração da ferramenta

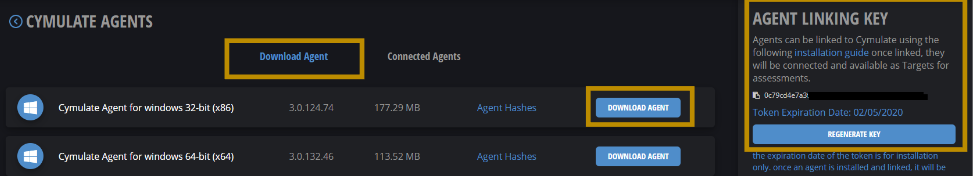

Para configurar a ferramenta, o primeiro passo é garantir que você tenha uma conta na plataforma Cymulate. Uma vez conectado à sua conta, navegue até a sessão dos Agentes. Aqui, você encontrará opções de download, cada uma projetada para diferentes sistemas operacionais.

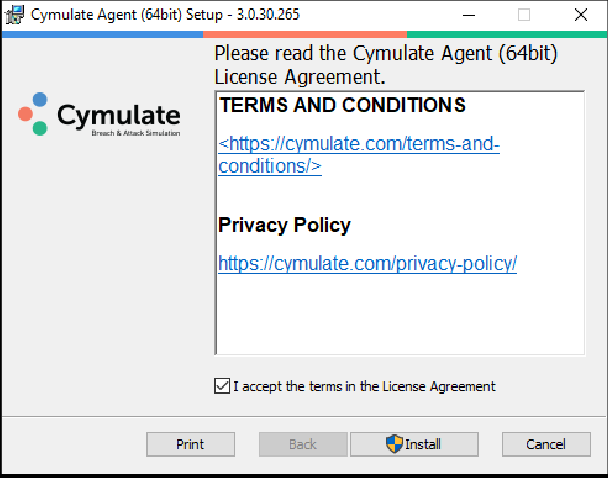

Após o download do agente apropriado, você receberá uma chave de ativação. Certifique-se de armazenar essa chave em um local seguro, pois será necessária durante o processo de instalação. Com a chave em mãos, prossiga com a instalação conforme as instruções fornecidas.

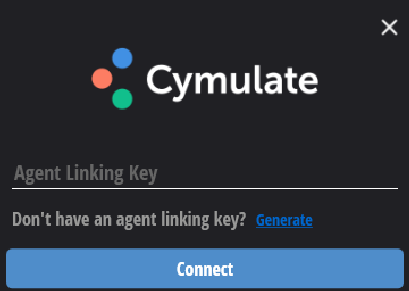

Ao concluir a instalação, a chave de ativação será solicitada para executar a ferramenta pela primeira vez.

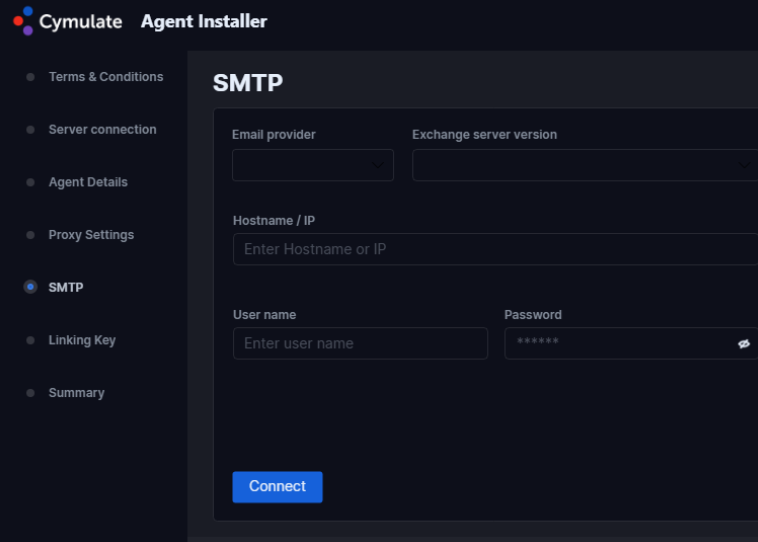

Após inserir a chave, uma nova janela será aberta, onde você deverá configurar a conexão com o servidor, detalhes do agente, configurações de proxy, configurações do SMTP (se necessário para simulações específicas) e, por fim, inserir novamente a chave fornecida anteriormente. Essas etapas garantem que a ferramenta seja configurada corretamente, permitindo que sejam conduzidas às simulações de ataques de forma eficaz e segura.

Execução da simulação de ataque

Agora, vamos demonstrar como executar as simulações de cada funcionalidade presente no BAS e como visualizar os resultados fornecidos.

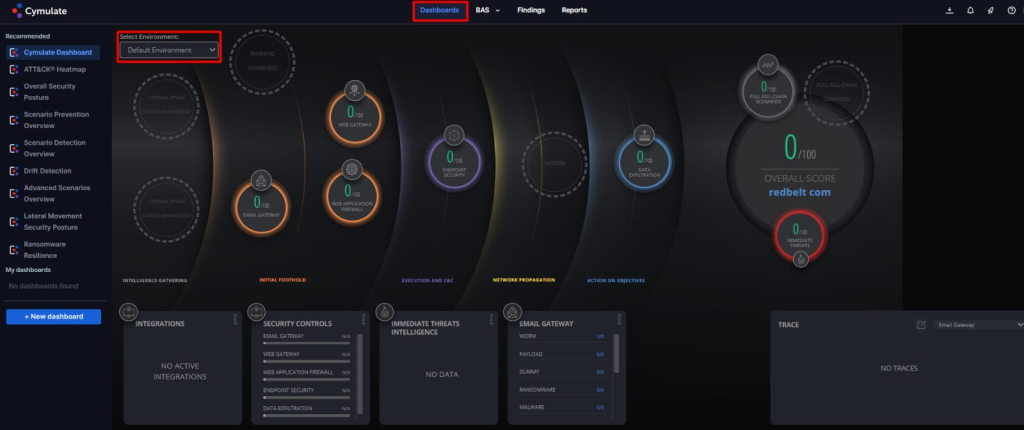

Após acessar a plataforma Cymulate, você encontrará a página inicial com o dashboard do ambiente onde as simulações serão executadas. Neste dashboard, após a conclusão das execuções, serão apresentados os resultados em cada uma das categorias testadas.

Para acessar as funcionalidades do módulo BAS, é necessário selecioná-lo e em seguida ir em Scenarios.

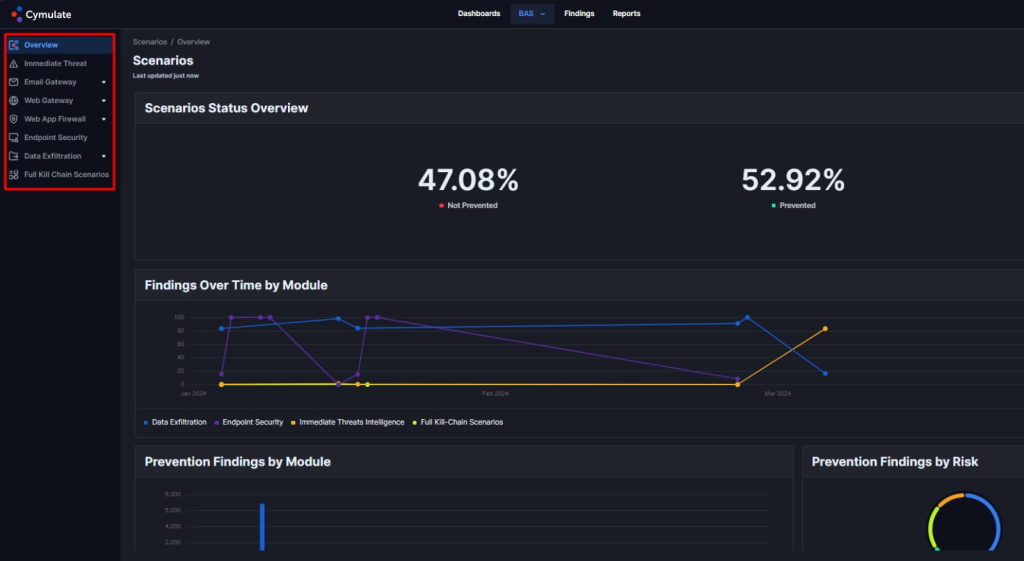

Um novo painel se abrirá, exibindo no canto esquerdo todas as funcionalidades disponíveis para execução no ambiente da organização.

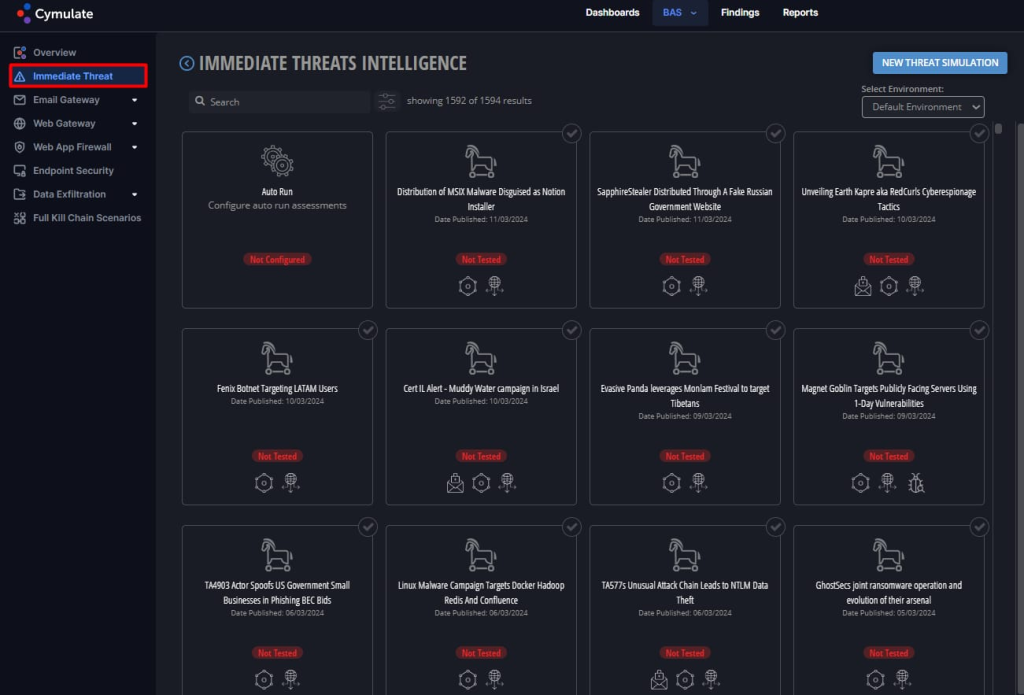

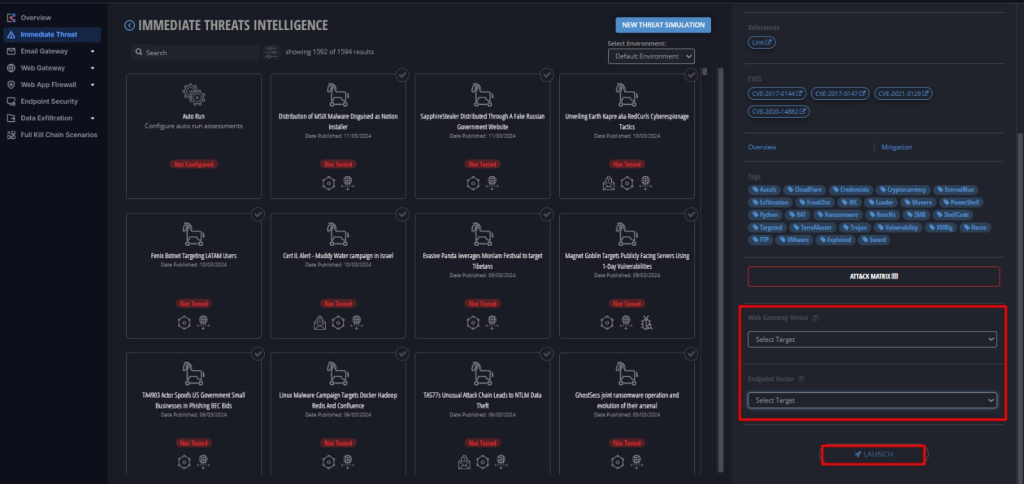

Será feita uma demonstração das funcionalidades, começando pela Immediate Threats. Ao selecioná-la, você terá acesso a uma variedade de opções de ameaças para escolher e simular.

Para executar a simulação, selecione uma ameaça e preencha os campos do vetor de Web Gateway e do vetor do Endpoint e, em seguida, clique em Launch. A partir disso, a execução será iniciada em segundo plano, enquanto é feita a configuração e execução de demais funcionalidades no ambiente.

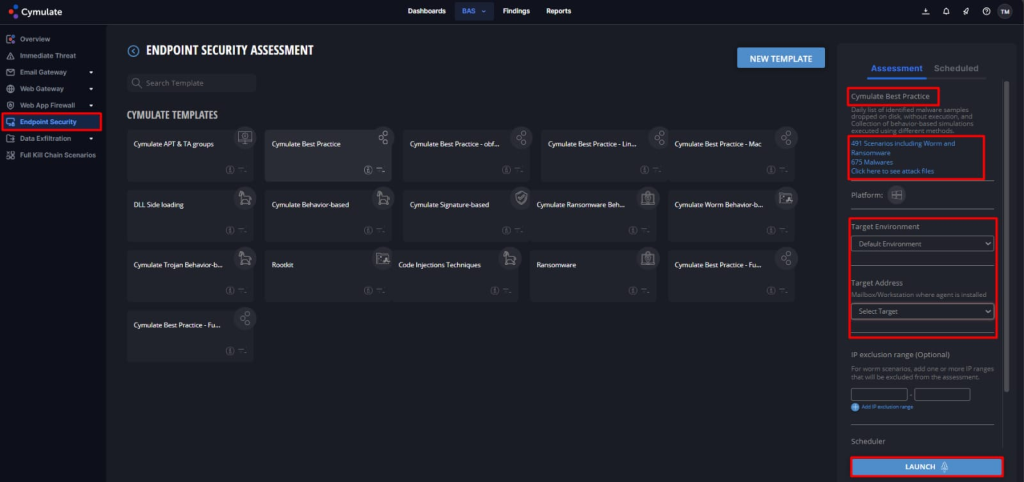

Para executar a simulação de artefatos no Endpoint Security, selecionamos uma das opções que permite a execução de artefatos maliciosos no ambiente, como uma lista de malwares, ransomwares e outros arquivos. Após a seleção, é necessário preencher os campos vazios especificando o ambiente e a máquina ou servidor onde a execução será realizada. Após preencher esses campos corretamente, basta selecionar a opção “Launch” para prosseguir com a simulação.

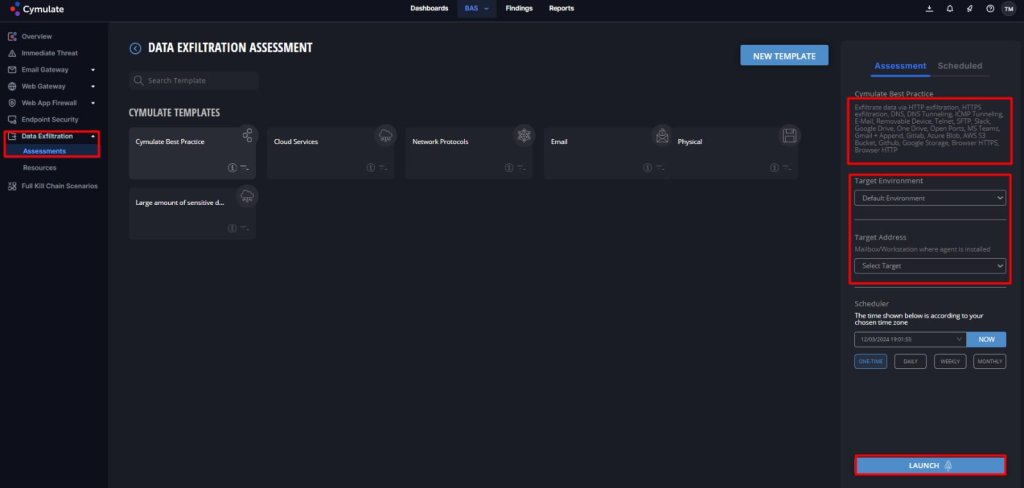

Para realizar a simulação de exfiltração de dados, também é necessário especificar o ambiente e a máquina ou servidor em que ela será executada. Após preencher os campos corretamente, basta selecionar a opção “Launch” para iniciar a simulação. No exemplo abaixo, foi selecionada uma opção que realiza a exfiltração de dados de URLs HTTP e de informações presentes no S3 da Amazon (caso a organização utilize este serviço).

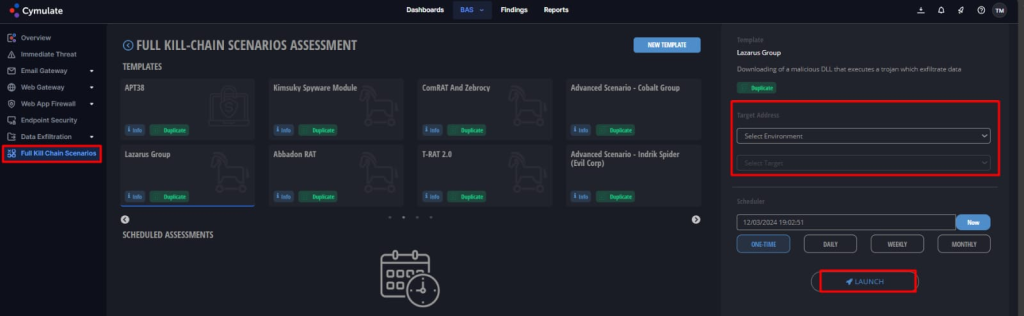

Por fim, para realizar a execução da funcionalidade de Full Kill-Chain, é necessário selecionar uma das opções disponíveis de simulações de cadeia de ataques de grupos conhecidos. Ao selecionar, preencha os campos vazios com o ambiente em que será testado e o alvo. Clique em Launch para executar essa funcionalidade em paralelo às demais já selecionadas.

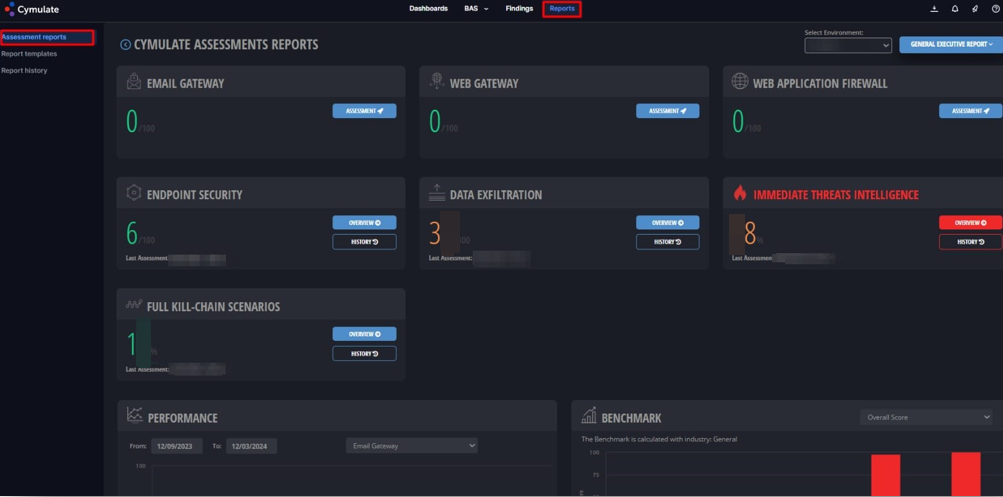

Os resultados das simulações podem ser acessados pela aba de Reports,na opção de Assessment Reports. Nesta aba, você consegue identificar as funcionalidades que obtiveram uma taxa maior de sucesso nas execuções e, portanto, merecem uma atenção maior.

O relatório oferece informações detalhadas sobre os IoCs que obtiveram sucesso, os dados exfiltrados, onde foi executada a cadeia de ataque, e os arquivos maliciosos que foram executados nas máquinas.

Conclusão

Ao longo deste artigo, apresentamos a ferramenta Cymulate como uma solução eficaz para simulação de ataques, que oferece uma maneira segura e controlada de avaliar a segurança cibernética e identificar vulnerabilidades. Também destacamos a diversidade de testes oferecidos pela ferramenta.

É fundamental destacar que a implementação de simulações de ataques deve ser considerada parte integrante das estratégias de segurança cibernética de qualquer organização. Essas simulações oferecem uma oportunidade única de identificar e corrigir vulnerabilidades antes que sejam exploradas por agentes maliciosos reais, ajudando a fortalecer as defesas cibernéticas e proteger dados sensíveis.

Tarsila Mazzutti, consultora Pentester na Redbelt Security